Salte para o conteúdo da página

Criptojacking é um dos aspectos mais sombrios da indústria de criptomoedas. Envolvendo Mineração de criptografia, esse processo vê os cibercriminosos assumindo o controle de uma plataforma de mineraçãoPoder de processamento e Desvie suas operações para seu próprio benefício.

O que é o Cryptojacking e como funciona?

A ampla definição de Jacking de criptografia é quando um indivíduo ou grupo Use o poder de computação da vítima para minerar criptomoedas sem o seu consentimento. Quanto mais sofisticado esse ataque é, mais difícil é para uma vítima perceber que o ataque está ocorrendo.

Infelizmente, o Cryptojacking cresceu rapidamente para se tornar uma das formas mais comuns e bem -sucedidas de malware. Diferentemente da maioria dos ataques que visam dados ou acesso ao usuário, esse tipo se concentra apenas no poder de processamento. Assim como a mineração de criptografia normal, o objetivo do ataque permanece na mineração de bitcoin ou Ethereum. A única diferença é que as moedas recém -extraídas são resolvidos na carteira do hacker, não aquele que pertence ao proprietário da plataforma.

Enquanto moeda fiduciária Não pode ser recriado genuinamente, as criptomoedas são diferentes. Sua estrutura democrática permite que qualquer pessoa com poder de computação suficiente para cuidar de novas moedas. Com o aumento da popularidade das criptomoedas, era inevitável que os cibercriminosos buscassem maneiras de se beneficiar da mineração.

Para que o Cryptojack um dispositivo, esses hackers utilizam várias técnicas. O método mais popular envolve fazer uso de truques tradicionais comprovados, como Enviando malware por meio de um link de e -mail ou anexo. Clicar ou abrir este malware instala automaticamente o código de mineração na plataforma. Se a instalação for bem -sucedida, a plataforma será automaticamente configurada para depositar novas criptografia na carteira do atacante.

Um método menos popular é chamado de "mineração de criptografia drive-by". Um código JavaScript está incorporado em um site aparentemente inocente, mas toda vez que uma máquina visita esta página, Um processo de mineração ativa.

Por que o Cryptojacking é popular?

Testes e pesquisas realizadas por vários sites de criptomoeda mostraram que o Cryptojacking está em ascensão. Estima-se que Mais de 33.000 sites são vítimas do ataque de “mineração de criptografia”, contando cerca de um bilhão de usuários mensais. Coinhive e Cryptoloot parecem ser os mineradores JavaScript mais populares nesses ataques, embora seja observado que esses programas também são populares entre os genuínos mineradores de criptografia.

As duas principais razões por trás da popularidade da criptoJacking são lucros e facilidade de entrada. Com habilidades técnicas limitadas, os hackers podem iniciar um ataque muito empreendedor com grandes recompensas. Existem até kits disponíveis na Web Dark para aqueles que desejam se envolver. Ao mesmo tempo, a conscientização sobre o Jacking de Criptografia é limitada, especialmente entre as vítimas em potencial, aumentando as chances de que um ataque permaneça despercebido por longos períodos de tempo.

No momento, o criptojacking é visto como baixo risco para altas recompensas. Ransomware, por exemplo, pode resultar em uma taxa de sucesso de 5%, mas Jacking de criptografia pode resultar em taxas de sucesso de até 100%. Além disso, enquanto os ataques de ransomware são pagos uma vez, as recompensas do Cryptojacking são contínuas.

Para piorar as coisas, mesmo quando um ataque é identificado, a probabilidade de identificar o beneficiário final do ataque é quase impossível. Esses ataques normalmente envolvem Mais criptomoedas anônimas, como Monero ou Zcash, sobre o bitcoin ou o Ethereum mais popular, mas menos anônimo. As vítimas também relutam em pressionar investigações, uma vez que tecnicamente o ataque não resultou em nenhum ativo ser roubado.

Como as pessoas usam criptomoedas?

Nos últimos cinco anos, o uso de criptomoedas aumentou dramaticamente em todo o mundo. Já não são vistos como apenas uma novidade, as moedas digitais devem revolucionar os pagamentos e o setor bancário. Numeroso Principais marcas estão envolvendo essa tecnologia em seus processos e o número de novos projetos de criptomoeda, como Projeto Libra, estão em ascensão.

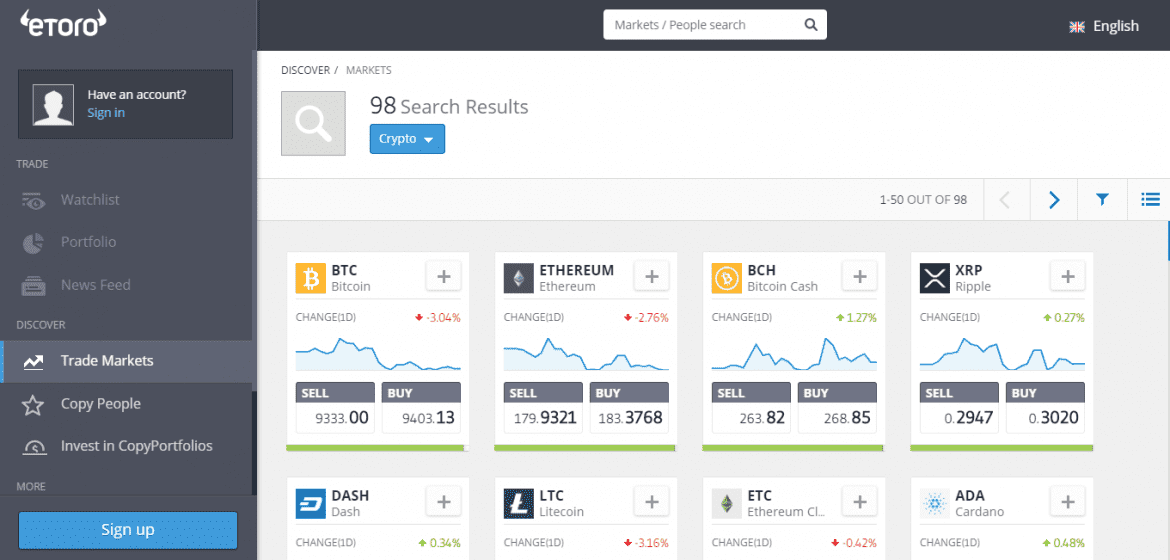

Há Mais de 1.000 criptomoedas diferentes Hoje, embora os 20 principais sejam responsáveis pela maioria das negociações e juros. O Bitcoin, Ethereum, Litecoin e Bitcoin Cash estão entre as criptomoedas mais populares e estão disponíveis em muitas trocas. Além disso, devido à alta volatilidade das criptomoedas, elas também são um mercado de negociação popular.

Além das criptomoedas de negociação, os comerciantes comercializam contratos de diferença (CFDS), que lhes permitem lucrar com as criptomoedas sem realmente possuí -los.

Além de usá -lo para negociar ou para Hodl, um número crescente de pessoas Use criptomoedas para comprar bens e serviços online, assim como aposta.

Exemplos de criptojackamento do mundo real

Infelizmente, existe Sem escassez de estudos de caso de criptografia estudar e aprender com. A seguir, alguns dos mais bem -sucedidos.

Minergate

Um ataque de malware de mineração específico apresenta uma alternância criativa à família Code. Esta variante de recurso é capaz de Percebendo quando há movimento do mouse e suspender imediatamente a atividade de jackacking de criptografia. Isso não apenas torna mais difícil para a vítima notar algo incomum, como uma queda no desempenho, mas torna praticamente impossível verificar a possibilidade de um hack.

Funcionário desonesto do banco

Um banco europeu estava passando por consumo incomum de poder de processamento durante a noite. As ferramentas de diagnóstico do banco não foram capazes de pegar nenhum malware, mas havia evidências de desempenho mais lento. Eventualmente, os profissionais terceirizados foram capazes de descobrir um processo sutil que se envolveria à noite. Este processo foi ativado através de um código instalado por um funcionário desonesto.

Github

O site popular, Github, tornou -se um anfitrião relutante de um ataque de criptografia. Hackers se identificariam projetos legítimos e criam garfos, que mantém o malware escondido em sua estrutura de diretório. Ao usar um mecanismo de phishing, esses invasores conseguiram atrair suas vítimas para baixar o malware. Esses mecanismos assumiram muitas formas, como exigir uma atualização do Flash Player ou oferecer um jogo especial de conteúdo para adultos.

Protegendo seus recursos contra o criptojacking

Como o Cryptojacking envolve a instalação de malware, pode ser muito difícil detectar Uma vez instalado. De fato, a maneira mais provável de descobrir uma intrusão é perceber uma repentina desaceleração no poder de processamento. Em uma organização maior, os efeitos de um ataque bem -sucedido podem não aparecer até que um administrador do sistema perceba que servidores de rede específicos estão operando com capacidade máxima. Quando atinge esse estágio, pode ser muito difícil e lento para executar ferramentas de solução de problemas.

Portanto, a melhor maneira de proteger seu hardware contra o cryptojacking é Prevendo um ataque bem -sucedido. Os firewalls padrão podem não ser capazes de proteger efetivamente seus sistemas. Organizações maiores devem definitivamente investir em Sistemas avançados de prevenção de intrusões e firewalls de próxima geração. No entanto, pode não ser viável para empresas ou indivíduos menores cobrirem os custos de tais sistemas, então aumento da vigilância e garantindo que o firewall seja atualizado são obrigatórios.

Se você descobrir um ataque ou perceber os sintomas de um, você precisa tomar as medidas necessárias para realizar uma análise de causa raiz. Isso ajuda a identificar malware e ajuda a evitar ataques repetidos no futuro.